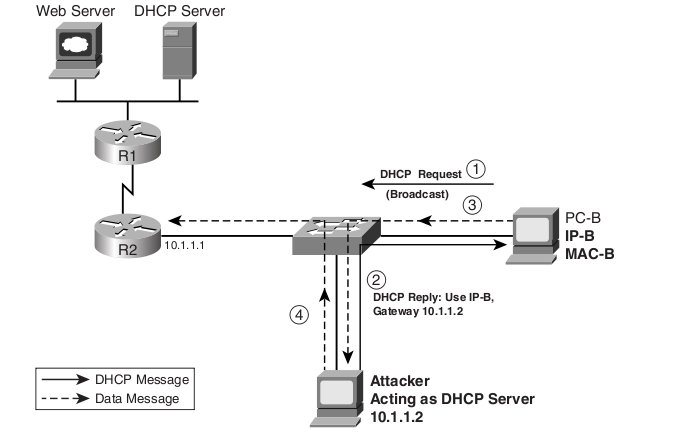

Deseori intr-o retea in care folosim alocare dinamica de ip-uri avem parte de atacuri de tip “man-in-the-middle” care se folosesc de “slabiciunile” protocolului DHCP. Practic unul din hosturile din acelasi domeniu de broadcast cu tine, poate face in asa fel incat tot traficul tau legitim (upload) sa treaca mai intai pe la el (vezi poza de mai jos)

Pentru a preveni acest tip de atacuri (si nu numai) putem activa pe un switch “DHCP Spooping”. Poate fi activat independent de orice alt “feature” DHCP insa in momentul in care se activeaza toate comenzile legate de “ip dhcp relay information” vor fi dezactivate. Pentru a functiona pe un anumit VLAN trebuie neaparat sa fie activat si global:

(config)# ip dhcp snooping (config)# ip dhcp snooping vlan 10

- Filtreaza toate mesajele pe care le-ar putea trimite EXCLUSIV un server DHCP. In felul acesta sunt preveinte atacuri de tipul celui la care am facut referire initial.

- Verifica adresa ip pentru mesajele DHCP release / decline si daca nu o gaseste pe portul care trebuie in “DHCP snooping binding table” taie aceste mesaje. In felul acesta previne urmatorul tip de atac: Un host trimite un mesaj de tip “DHCP lease” pentru ip-ul meu alocat prin DHCP, serverul dealoca acest IP (ip-ul meu) si apoi hostul care a trimis mesajul initial cere IP prin DHCP in speranta ca serverul ii va aloca IP-ul meu. In felul acesta imi va prelua tot traficul din conexiunile mele deja existente.

(config)# ip dhcp snooping binding "mac-address" vlan "vlan-id" "ip-address" interface "interface-id" expiry

- Compara MAC-ul dn DHCP request (DHCP client-id) cu MAC-ul sursa din frame-ul ethernet. In felul acesta previne urmatorul tip de atac: Un host trimite cereri DHCP cu MAC-uri FAKE pana va epuiza tot pool-ul de adrese de pe server. Orice cerere legitima de IP catre serverul DHCP nu va mai fi servita din lipsa de adrese.

(config)# ip dhcp snooping verify mac-address

- Daca pe langa DHCP snooping activam si “IP Source Guard” pe interfata, atunci se verifica ca si IP-ul sursa sa existe in “DHCP snooping binding table”. De asemenea, se pot crea intrari statice care sa fie luate in calcul pe langa cele din “DHCP snooping binding table”.

(config-if)# ip verify source # activeaza IP Source Guard (config-if)# ip verify source port-security # verifica si MAC-ul sursa pe langa adresa IP (config)# ip source binding "mac-address" vlan "vlan-id" "ip-address" interface "interface-id" # intrari statice

ATENTIE: in cazul in care folositi “ip verify source port-security” trebuie sa tineti cont ca:

- trebuie activat “DHCP snooping” si “switchport port-security” pe port

- serverul DHCP trebuie sa suporte “option 82” altfel nu va aloca adrese IP

- MAC-ul clientului din pachetul DHCP nu va fi invatat ca “secure mac” decat in momentul in care switchul va primi trafic “non-DHCP”.

Pentru a preveni alte atacuri de tip DOS generate de un FLOOD cu mesaje DHCP de exemplu, se poate seta o limita a numarul de pachete pe secunda care sunt analizate pe fiecare interfata in parte (default = unlimited):

(config-if)# ip dhcp snooping limit rate 10

Salut,

Bun articol; eu cred ca ar fi interesant sa faci un articol despre Vlan hopping. Pentru f multi este o “mare necunoscuta”.

multumesc pentru sugestie. poti citi articolul respectiv pe BLOG-ul nostru aici http://www.techtorials.ro/?p=647

Bun articol, felicitari!

Totusi as dori sa aflu cum pot configura serverul dhcp pe linux ca sa trimita “optiunea 82”.

Crezi ca pot gasi pe aici asa ceva?

incearca sa folosesti versiunea ISC DHCP si informatiile de mai jos:

http://www.miquels.cistron.nl/isc-dhcpd/